Hay una amenaza en la Red. Puede asaltar a cualquiera. Da igual que sean empresas que a particulares. En año pasado la sufrieron unos 13 millones de ordenadores en Estados Unidos y unos 3 millones en Alemania. España es el segundo país en ciberataques después de los EEUU.

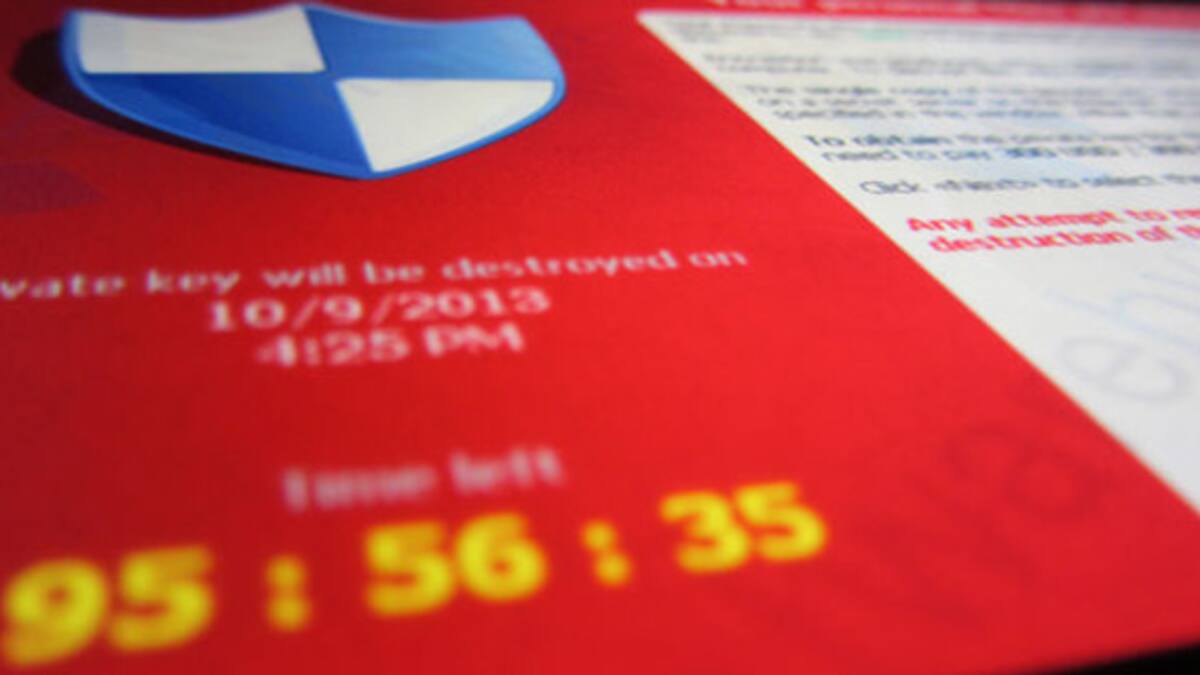

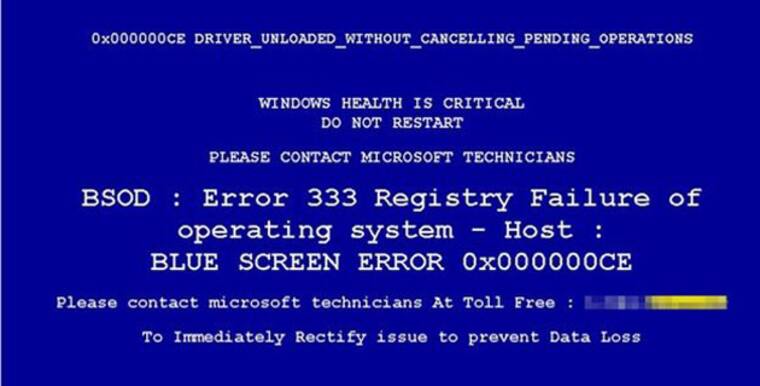

Se llama Ransomware y tiene mala traducción del inglés (literalmente, software-rescate). Actúa de manera muy simple; introduce en el PC un troyano que, cuando se activa, encripta todos los archivos de texto, fotos, tablas y otros, dejándolos ilegibles. En todos los discos duros, incluyendo los exteriores y las llaves USB. Una vez cumplida su misión, el criptógrafo troyano se autodestruye, dejando solo un aviso a pantalla completa de que, para recuperar los archivos, hay que pagar.

La cantidad es generalmente 1 Bitcoin = 368 euros, el método a ingresar una dirección de la red Tor. Una vez realizado el pago, la víctima recibe las claves para descifrar sus datos. En teoría porque, como en cualquier chantaje, no hay la menor seguridad.

Los troyanos encriptadores llevan ya años en circulación. Su primera aparición fue AIDS, en 1989. Entonces había que pagar el recate a una empresa de Panamá, lo que son las cosas. Desde entonces se ha ido evolucionando. Cada nueva versión del troyano ha sido más maligna que la anterior pero tanto firmas de software antivirus (Kaspersky, Avira) como la misma Microsoft han ido publicando programas mediante los cuales podían desencriptarse los archivos. De esta manera la infección se convertía en una gran molestia, pero en principio no irreversible.

A pesar de eso, según el FBI y Bitcoin, los chantajistas se llevaron el año pasado unos 318 millones de euros. Al parecer la disposición a pagar el rescate es alta, en torno al 40% dependiendo del país. Y no se crea que los ataques vienen solo de rateros informáticos. Una de las más famosas bandas cibercriminales es Dridex (o lo que queda de ella tras la detención del administrador, Andrei Ghincul, en octubre del año pasado). Especializada en saquear bancos, parece estar detrás de Locky, uno de los troyanos encriptadores de última generación. Pero no hace falta ser John Dillinger. Para lanzar una campaña de troyanos no hace falta si saber programar, basta con tener los 450 euros que cuesta el paquete todo-en-uno Gin X. Hay paquetes aún más completos, que montan además la infraestructura de distribución del troyano con unos cuantos clics y que ya se ponen en los 1.360 euros.

El verdadero problema ha surgido hace pocos meses; las últimas encarnaciones de Ransomware son imposibles de desencriptar, Utilizan por ejemplo Locky o TeslaCrypt 3 y se han intentado abrir tanto teórica como prácticamente usando súperordenadores. Eso significa que, una vez cifrados los archivos, puede hablarse de una catástrofe total. Es peor que el borrado de un disco duro (a no ser que se utilicen para el borrado las radicales técnicas descritas por el informático-jefe del PP). Si uno ha sido infectado por Locky o TeslaCrypt 3, solo queda resignarse. En cualquier caso, es bueno intentarlo; es posible que el troyano causante no sea de última generación y las herramientas descritas de Kaspersky (Ransomware Decryptor) o TeslaDecoder puedan recuperar lo que ha sido enterrado.

Dada lo seriedad del asunto y mientras no se descubra la manera de neutralizar el TeslaCrypt 3, lo único posible y altamente recomendable son las medidas preventivas. Aquí una lista.

Diez medidas profilácticas contra los secuestros digitales

1. Backup.

2. Backup.

3. Backup. El backup de que hablamos y dado que se ven afectados prácticamente todos los documentos de un ordenador, va a ocupar bastante sitio. Lo aconsejable sería un HD USB. Programas gratuitos y bastante listos como Duplicati los hay a montones. Aunque sea más cómodo, el disco duro de backup o la llave USB no debería quedar conectada al ordenador, porque acabaría tan encriptado como el disco duro interno.

Por lo demás y si el router tiene una entrada USB, se le puede conectar un disco duro y configurarlo como FTP (no es nada complicado). Mientras el router este encendido, ese disco sería además accesible desde cualquier parte. Eso sí, es muy recomendable ponerle al router una contraseña algo más compleja que 123456. Otra cosa sería poner los propios archivos a la intemperie.

4. No abrir los datos adjuntos de ningún email, ni dejar que se ejecuten macros de Office sin más ni más. Esas son dos vías frecuentes de infección, no ya solo de estos troyanos, sino de cualquier virus o bot. Que también pueden ocultarse en archivos Zip, en scripts tipo .bat, .cmd, .js, .vbs, o .wsf. y por supuesto los ejecutables tipo .exe o .com.

5. Instalar un programa de prevención. El más convincente es Anti-Ransomware de Malwarebytes. Actualmente se encuentra en estado Beta y por el momento es gratuito. En apariencia funciona: según la revista alemana C’t, Teslacrypt 3 no consiguió encriptar ningún archivo y Locky solo lo logró con unos pocos antes de que Anti-Ransomware interrumpiera el proceso.

6. Aprender el modo experto, como ajustar las SRP (Software Restriction Policies) de Windows y otras semejantes. Pero esto los expertos ya lo saben y al usuario miserere podría ocurrirle que tras hacer esos ajustes quedara el mismo excluido del sistema. No sería el primero.

7. A toro pasado... Intentar rescatar archivos desde las copias fantasma de Windows, usar algún programa como Recuva que a veces pueden reconstruir archivos legibles.

8. Poner una denuncia.

9. Pasarse a Linux. (Sí, los Macs se vieron afectados por el troyano KeRanger. Ya solucionado por Apple, pero en principio podrían repetirse los ataques)

10. Backup.

*Servicio informativo Diario.es